SEGURIDAD INFORMATICA

Podemos entender como seguridad una característica que determina que cualquier sistema está libre de peligro, daño o riesgo. Se entiende como peligro o daño todo aquello que pueda afectar su funcionamiento directo o los resultados que se obtienen del mismo. Para la mayoría de los expertos el concepto de seguridad en la informática es supuesto, porque no existe un sistema totalmente o 100% seguro. Para que un sistema se pueda definir como seguro debemos de brindar tres características al mismo tiempo

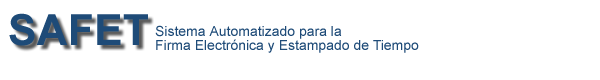

Confidencialidad: Se refiere a que se debe mantener inaccesible a todos los usuarios que no estén autorizados a los datos e información, cuando se requiera. Por ejemplo; se estable una comunicación por correo electrónico entre la maxima autoridad de un organismo y el responsable de un departamento del mismo organismo donde se le informa la decisión que tomaron por una determinada situación de carácter urgente, y el único que la puede conocer es el responsable del departamento, se debe mantener inaccesible a esta comunicación a una tercera persona que se pueda aprovechar o utilizar para fines deshonestos (ver figura 1)

Figura 1. Acceso a la comunicación a una persona no autorizada

Integridad

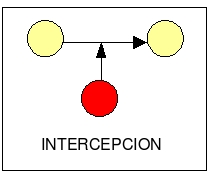

Se refiere a la protección que debe tener la información, datos, sistemas y otros activos informáticos contra cambios o alteraciones en su estructura o contenido ya sean intencionales o causales. Por ejemplo; siguiendo el ejemplo anterior, una vez que s e envía la información por el correo electrónico, el mismo no debe sufrir alteraciones en su contenido que pueda ocasionar una toma de decisión diferente a la planteada en la comunicación que genere malestares. Se quiere que llegue a su destino la información tal cual se generó en la fuente. (Ver figura 2)

Figura 2. Modificación de la comunicación por persona no autorizada

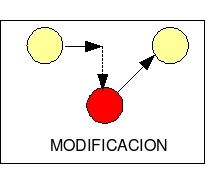

Disponibilidad

Se refiere a la capacidad que tenga el sistema para mantener los datos e información el mayor tiempo y lugar posible accesible a todos los usuarios autorizados o pertinentes. Por ejemplo; el sistema de inscripción de la facultad automatizado, debe permitir a sus estudiantes inscribirse en cualquier sitio que tenga acceso a Internet y no que tengan que asistir a un laboratorio o sitio de la facultad para poder realizar la inscripción, logrando un compromiso con los aspectos de confidencialidad e integridad. (Ver figura 3).

Figura 3. Inaccesible al sistema de lugar posible a los usuarios autorizados.

Autenticación y Autorización

Se refiere a la capacidad que tenga el sistema de probar que un usuario o agente es el que dice ser, con la finalidad de permitirle su acceso. Por ejemplo; que el sistema de administración de notas de los bachilleres de una facultad, a través de cierto mecanismo como por ejemplo una tarjeta inteligente, pueda identificar y permitir el acceso a dicho sistema solo a la(s) persona(s) responsable(s) y autorizada(s) en manipular la información de ese sistema que son delicadas. (Ver figura 4).

Figura 4. Acceso a persona no autorizado al sistema.

No Repudio

Se refiere a mecanismo que permita verificar que una persona fue la que envió una determinada información, y que esa persona no pueda negarse de que envió dicha información.